Protege tu negocio y datos almacenados

Cumple con la LOPD, también en caso de teletrabajo

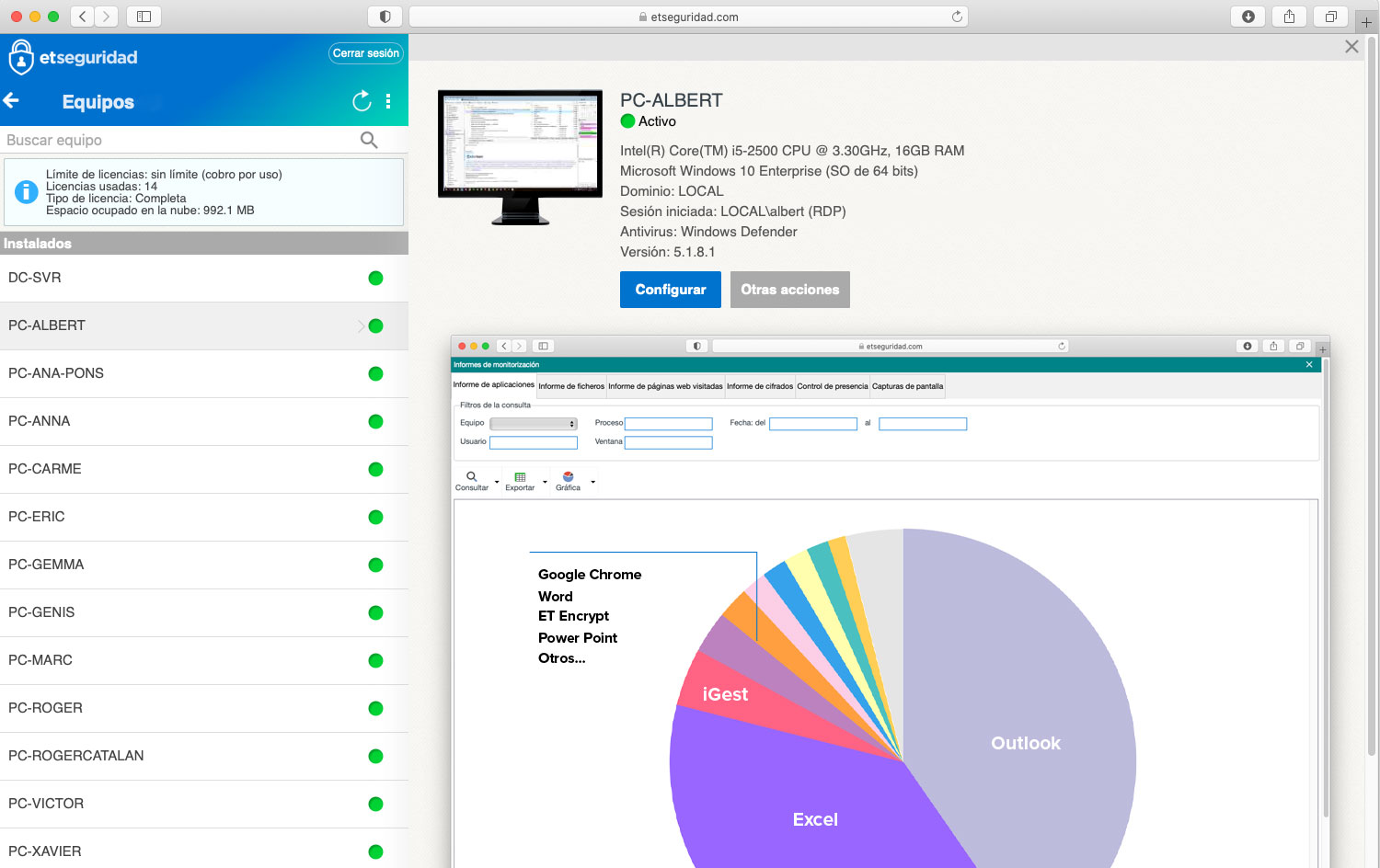

Con ET Seguridad, monitorizarás el uso que hacen tus trabajadores de sus equipos informáticos. Protege la información almacenada con el registro de accesos y evita un uso no autorizado de los equipos informáticos.

Descubre todo lo que puedes hacer

Seguridad y control de accesos

Monitoriza, controla y supervisa todo lo que sucede en tu red informática empresarial.

Controla quién accede, elimina o modifica ficheros.

Monitoriza internet y pide contraseña para abrir ciertos programas o archivos.

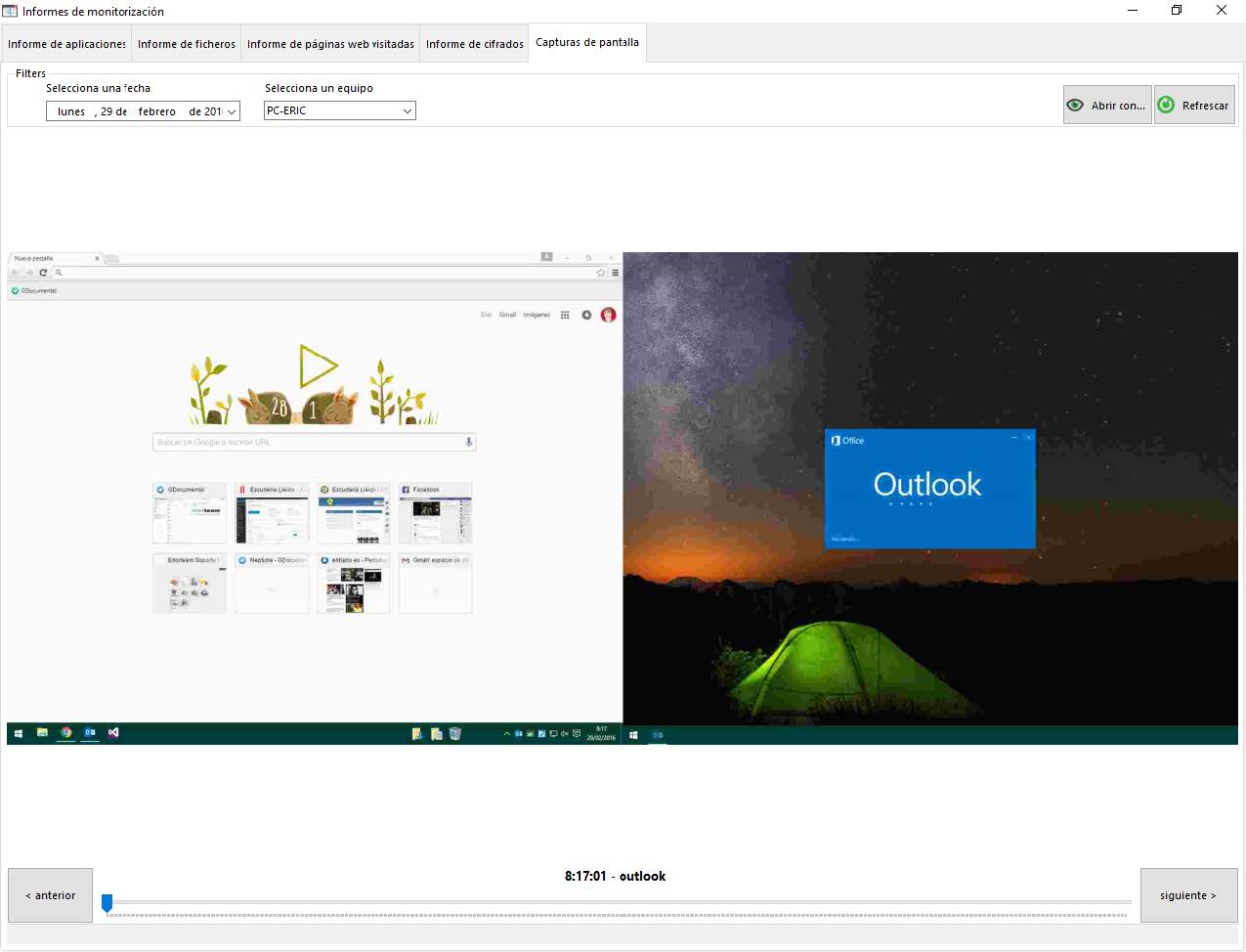

Programa la toma de capturas de pantalla periódicas.

Registra qué se copia en los dispositivos USB del equipo.

Mejora tu productividad

Registra la actividad laboral de tus trabajadores y recibe estadísticas de uso.

Calcula el tiempo de uso real de las aplicaciones y la ausencia de actividad.

El tiempo de uso se registra de forma imperceptible para el usuario.

Recibe informes con el tiempo dedicado a cada actividad.

Justifica el tiempo invertido en proyectos para tus clientes.

Cumple con la Ley

Solución global de cumplimiento LOPD y las leyes de teletrabajo y registro horario.

Al iniciar sesión, muestra el aviso LOPD para que el usuario de conformidad.

Los registros de acceso se almacenan en la nube durante 24 meses.

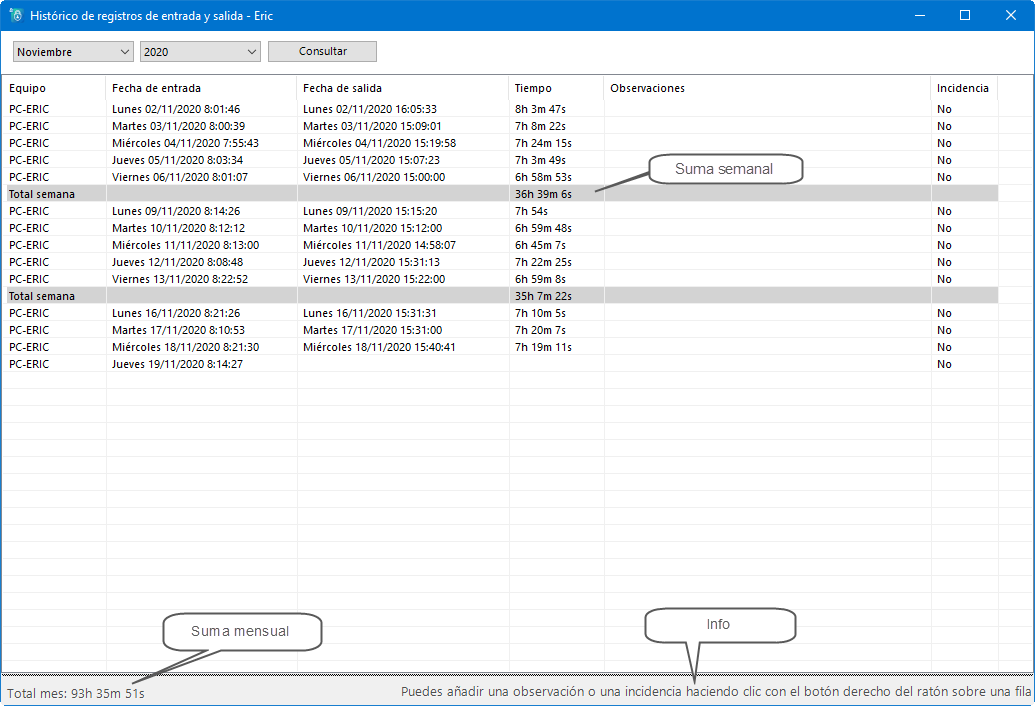

Incluye sistema de registro horario seguro y eficaz.

Y además, cifra archivos que contengan información sensible con ET Encrypt.

Pruébalo gratis durante 30 días

Explícanos los requerimientos de tu empresa y consigue una demo personalizada y gratuita para que pruebes nuestro software durante 30 días y sin compromiso.

Seguridad y control de accesos

Evita que tus trabajadores hagan un uso no autorizado de sus equipos informáticos, no solo por motivos de productividad, sino fundamentalmente por seguridad.

Ten en cuenta que navegando por internet puede instalarse malware que cause un mal funcionamiento del equipo o, peor aún, una brecha de seguridad.

Todas las medidas de seguridad que exige la LOPD

Establece un riguroso control de accesos en toda tu red informática. Conoce qué usuario ha accedido a qué archivos y desde qué equipo, sin necesidad que estén conectados a una red local.

Protege el acceso a aplicaciones y ficheros

Pide usuario y contraseña al abrir una aplicación o impide que algunos usuarios accedan a ciertas aplicaciones.

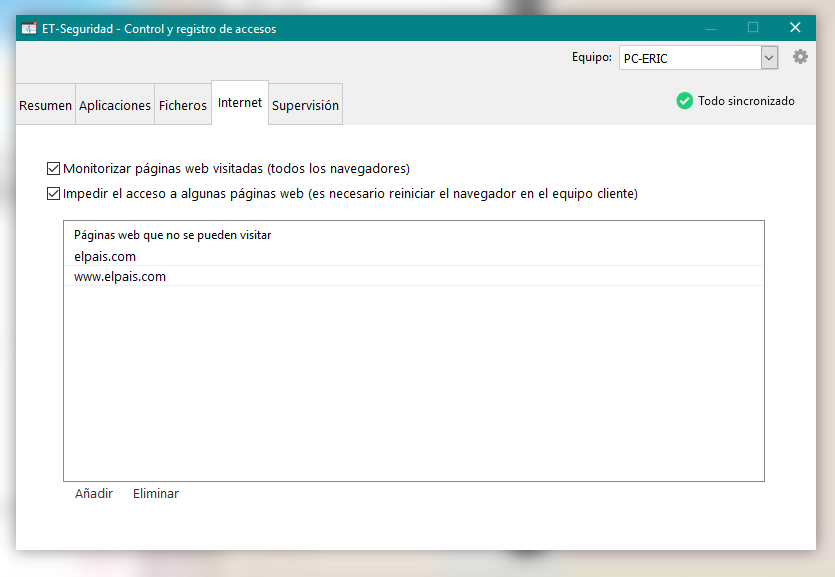

Monitoriza la navegación por internet

Limita el acceso a las páginas web que tú decidas y obtén el historial de navegación aunque se use la navegación privada.

Programa capturas de pantalla periódicas

ET Seguridad puede tomar capturas de pantalla automáticas de los equipos de la empresa, con la periodicidad que desees. Las capturas se almacenan para su visualización junto con las estadísticas de uso.

Mejora tu productividad empresarial

Con ET Seguridad obtendrás estadísticas de tiempo invertido en las aplicaciones que usa cada trabajador, convirtiéndose en un potente aliado para la toma de decisiones.

Controla el tiempo dedicado a cada actividad

La aplicación registra el nombre de la ventana activa y el tiempo dedicado a ésta sin necesidad de activar temporizadores o similares. También detecta si hay ausencia de actividad, todo de forma imperceptible para el usuario.

Recibe informes de productividad

Configura el envío de informes de productividad a una dirección de correo electrónico de tu elección y analiza las estadísticas para ser más eficientes.

Justifica el tiempo invertido en un proyecto

Gracias a los informes estadísticos, el tiempo de dedicación de tu equipo al desarrollo de un proyecto quedará documentado.

Cumplimiento LOPD 100% garantizado

ET Seguridad es la única aplicación de cumplimiento LOPD y RGPD completa, ya que implanta todos los niveles de seguridad exigidos por ley, garantizado.

Los registros se almacenan en la nube 24 meses

Toda la información de accesos y registros se almacena de forma totalmente segura en la nube durante un mínimo de 24 meses, tal y como exige la LOPD.

Muestra el aviso LOPD en iniciar sesión

En el momento de iniciar sesión en el equipo informático, se mostrará un aviso LOPD que informa al usuario sobre el registro de su actividad en el equipo informático y sus obligaciones en materia de protección de datos.

Herramienta de registro horario incluida

Tus trabajadores podrán registrar el inicio y fin de su jornada en sus equipos, cumpliendo así con la Ley de registro de jornada laboral, obligatoria para todas las empresas. Esta herramienta también es necesaria para la Ley del teletrabajo.

ET Seguridad incluye ET Encrypt

ET Encrypt cifra archivos y carpetas con un algoritmo prácticamente impenetrable. Con él también podrás cifrar dispositivos USB externos para evitar fugas de información.

Y además… todo pensado para tu comodidad

Gestiona tu red empresarial a distancia

ET Seguridad es un software cloud, por lo que no es necesario que los equipos estén conectados a una red local para acceder a los registros. Supervisa su actividad desde cualquier lugar, siempre que dispongas de conexión a internet.

También es posible cambiar la configuración de un usuario a distancia, como por ejemplo, activar la toma de capturas de pantalla periódicas o bloquear nuevos sitios web.

Sigue monitorizando sin conexión a internet

Aunque un equipo no esté conectado a internet, ET Seguridad sigue funcionando y almacenando la información de forma local. Por ejemplo, si un trabajador usa un equipo portátil y trabaja durante un viaje en tren sin conexión a internet, su actividad se seguirá monitorizando.

Cuando el equipo vuelva a tener conexión a internet, ET Seguridad cargará la información a la nube automáticamente.

Recibe notificaciones en caso de incidencia

Instala ET Seguridad y despreocúpate. En caso de incidencia, como por ejemplo, un equipo que haya dejado de registrar su actividad, recibirás una notificación por correo electrónico al instante.

Gracias a los avisos ahorrarás tiempo, ya que no será necesario que entres al programa para comprobar si todo funciona correctamente.

¿Está cumpliendo tu empresa con la Ley del Teletrabajo?

El Real Decreto-ley de trabajo a distancia entró en vigor en octubre de 2020.

Descarga nuestro e-book y descubre qué medidas debes aplicar en materia de protección de datos y seguridad de la información.

¿Empezamos? Estamos aquí para ayudarte

Contacta con nosotros para asesoramiento personalizado y sin compromiso.

info@edorteam.com

973 248 601

C/ de Isabel Colbrand, 6, 5º piso – 28050 Madrid

Av. Madrid, 38 2º-2ª – 25002 Lleida

De lunes a jueves de 8 a 15 h y de 16 a 19 h

Viernes de 8 a 15 h

Preguntas más frecuentes

¿Debo informar a los usuarios?

En efecto, resulta totalmente obligatorio. A través de la pantalla informativa que aparece en cada inicio de sesión de los equipos con ET-Seguridad instalado, se consigue dar cumplimiento al:

- Estatuto de los Trabajadores: el art. 20.3 permite al “empresario adoptar las medidas que estime más oportunas de vigilancia y control para verificar el cumplimiento por parte del trabajador de sus obligaciones y deberes laborales, guardando en su adopción y aplicación la consideración debida a su dignidad humana y teniendo en cuenta la capacidad real de los trabajadores disminuidos, en su caso.”

Por tanto, las facultades organizativas empresariales se encuentran limitadas y condicionadas por los derechos fundamentales del trabajador, quedando obligado el empleador a respetar aquéllos. Para que la organización pueda controlar el uso del ordenador, sin vulnerar el derecho a la intimidad del trabajador, no sólo ha de establecer las instrucciones de uso y acceso, sino que, además, debe advertir de los controles que la organización va a realizar para controlar este uso. No es suficiente, pues, con que el empresario establezca válidamente una prohibición absoluta de uso privado de los medios de la organización, sino que debe advertir de los controles y procedimientos que se van a utilizar para conocer el uso que da el trabajador al ordenador que se ha puesto a su disposición.

Mientras no exista regulación empresarial o un «código de conducta» referente al uso del ordenador y del acceso a Internet de los trabajadores, y además, éste no sea comunicado a los trabajadores de manera fehaciente, no puede existir incumplimiento de la buena fe contractual (por el mero uso no dañino), ni el empresario puede ejercer controles y registros en los ordenadores de los trabajadores, ya que estos se encuentran protegidos por el derecho a la intimidad como consecuencia de la doctrina fijada por el TEDH de 3 de abril de 2007 (TEDH 2007,23) (Caso Copland). Además, la garantía de intimidad no se restringe al correo electrónico, sino que se extiende a los archivos personales del trabajador así como los archivos temporales, que son copias que se guardan automáticamente en el disco duro de los lugares visitados a través de Internet, y es que esos archivos pueden contener datos sensibles en orden a la intimidad del trabajador, en la medida en que pueden incorporar informaciones reveladoras sobre aspectos de la vida privada (ideología, orientación sexual, aficiones personales, etc.).

- RLOPD (Real Decreto 1720/2007, de 21 de diciembre, por el que se aprueba el desarrollo reglamentario de la Ley Orgánica 03/2018, de 5 de diciembre, de protección de datos personales y garantía de de los derechos digitales): el art. 89.2 establece que “el personal debe conocer de forma comprensible las normas de seguridad que afecten al desarrollo de sus funciones, así como las consecuencias en que pudiera incurrir en caso de incumplimiento.”

El camino más simple para el empresario es proceder comunicar fehacientemente a los trabajadores de la organización los usos permitidos de los ordenadores y del acceso a Internet, así como los mecanismos que se implantarán para su control.

De esta manera, si estas tecnologías se utilizan para fines privados en contra de estas directrices o prohibiciones, y con conocimiento de los controles y medidas aplicables, no podrá entenderse que al realizar el control se ha vulnerado «una expectativa razonable de intimidad».

¿Puedo realizar un control horario?

Las empresas tienen la obligación de llevar a cabo un registro diario de las horas que realice cada empleado, a fin de poder asegurar el control de las horas extraordinarias. Este control, según la Audiencia Nacional (AN), debe realizarse incluso en aquellas compañías en las que no se hagan horas extra.

En la letra c) del apartado 4 del artículo 12 del Estatuto de los Trabajadores establece que “la jornada de los trabajadores a tiempo parcial se registrará día a día y se totalizará mensualmente, entregando copia al trabajador, junto con el recibo de salarios, del resumen de todas las horas realizadas en cada mes”.

La sentencia, del 4 de diciembre de 2015, determina que «el registro de jornada, que no de horas extraordinarias, es el requisito constitutivo para controlar los excesos de jornada». Además, asevera que la negación de este registro «coloca a los trabajadores en situación de indefensión que no puede atemperarse porque las horas extraordinarias sean voluntarias, puesto que el único medio de acreditarlas es, precisamente, el control diario».

La creación de un registro, concluye la resolución, eliminará cualquier duda sobre si se hacen o no horas extraordinarias y si su realización es voluntaria.

¿Tengo que limitar el control de acceso a los recursos?

No solo eso, sino que resulta obligatorio en cumplimiento del art. 91 del RLOPD (Real Decreto 1720/2007, de 21 de diciembre, por el que se aprueba el desarrollo reglamentario de la Ley Orgánica 03/2018, de 5 de diciembre, de protección de datos personales y garantía de de los derechos digitales) “limitar el acceso únicamente a aquellos recursos que los usuarios precisen para el desarrollo de sus funciones”.

Con ET-Seguridad puede autorizar o revocar la autorización de acceso a los programas, archivos por tipología o bien la navegación en Internet.

¿Es necesario definir perfiles de usuario?

Si el sistema de información no se encuentra gestionado a través de cuentas de usuarios personales, será menester definir perfiles de usuario en la propia aplicación ET-Seguridad que permita garantizar:

- 91.3 del RLOPD: Exigencia del establecimiento de “mecanismos para evitar que un usuario pueda acceder a recursos con derechos distintos de los autorizados.”

- 93.1 del RLOPD: Obligatoriedad de la “adopción de las medidas que garanticen la correcta identificación y autenticación de los usuarios” con independencia del nivel de seguridad de los datos que vaya a usar y tratar.

- 93.2 del RLOPD: Exigencia del establecimiento de “un mecanismo que permita la identificación de forma inequívoca y personalizada de todo aquel usuario que intente acceder al sistema de información y la verificación de que está autorizado.”

- 31 bis del Código Penal (aprobado en la Ley Orgánica 1/2015, de 30 de marzo): Con el fin de evitar la responsabilidad penal de la empresa por los posibles delitos cometidos por sus directivos, empleados y colaboradores, se prevé la implantación de modelos de organización y gestión que persiguen la exención/atenuación de la responsabilidad penal de la empresa y sus directivos. El riesgo, hoy por hoy, de que una persona jurídica pueda verse implicada en un delito contra la intimidad o intrusismo informático (art. 197 del Código Penal) es tan grande que se deben imponer medidas restrictivas y de seguridad con celo máximo. Evidentemente, el grado técnico de este riesgo implicará un asesoramiento técnico independiente por parte de informáticos, ingenieros u personal cualificado.

¿Qué tipo de contraseñas debo definir?

Cuando el mecanismo de autenticación se base en la existencia de contraseñas se debe asegurar que éstas:

- 93.2 del RLOPD: Se definirán contraseñas únicas por cada usuario de modo que “permita la identificación de forma inequívoca y personalizada de todo aquel usuario que intente acceder al sistema de información y la verificación de que está autorizado.”

- 93.3 del RLOPD: El almacenamiento de las contraseñas deberá garantizar “su confidencialidad e integridad.”

¿Puedo gestionar las contraseñas?

Efectivamente, a través del ET-Seguridad es posible la administración sencilla e intuitiva de las opciones de contraseñas de la directiva de Windows, permitiendo la configuración de: longitud mínima de la contraseña, vigencia mínima y máxima de la contraseña, historial de contraseñas, umbral de bloqueo y duración del bloqueo.

Dicha configuración da cumplimiento al:

- 93.4 del RLOPD: La periodicidad de renovación de las contraseñas “en ningún caso será superior a un año.”

- 98 del RLOPD: A partir del tratamiento de datos considerados de nivel medio se exige el establecimiento de “un mecanismo que limite la posibilidad de intentar reiteradamente el acceso no autorizado al sistema de información.”

¿Es posible controlar la navegación en Internet?

No solamente es posible, sino que el control de la navegación en Internet es un mecanismo para verificar el cumplimiento por parte del trabajador de sus obligaciones y deberes laborales. Dicho control no se puede realizar de cualquier manera, de modo que el empresario deberá proceder a comunicar fehacientemente a los trabajadores de la organización los usos permitidos del acceso a Internet, así como los mecanismos que se implantarán para su control (revisar respuesta a la pregunta ¿Debo informar a los usuarios?).

Según un estudio realizado por Robert Half International, empresa especializada en personal ejecutivo, navegar por Internt lidera la lista de tareas en las que se pierde el tiempo durante la jornada de trabajo (enlace a noticia). Para evitar un uso excesivo, alrededor del 25% de las empresas españolas han limitado el uso de Internet en el trabajo, según una encuesta realizada por Adecco (enlace a noticia).

A través de la aplicación ET-Seguridad es posible monitorizar el acceso a Internet y generar informes de tiempo de permanencia en las distintas páginas visitadas. Paralelamente, permite la personalización de las listas negras (acceso denegado a páginas web) por equipo.

¿Puedo monitorizar el acceso de los usuarios a los recursos del sistema?

Naturalmente que sí. El Administrador puede activar la monitorización de los intentos de acceso a aplicaciones, archivos ubicados en determinados directorios, archivos cifrados, archivos ubicados en dispositivos conectados por Usb y páginas web en Internet.

Cuando los datos contenidos en los archivos o accedidos a través de las aplicaciones sean considerados de nivel alto de seguridad, el art. 103.1 del RLOPD establece que “de cada intento de acceso se guardarán, como mínimo, la identificación del usuario, la fecha y hora en que se realizó, el fichero accedido, el tipo de acceso y si ha sido autorizado o denegado.”

¿Durante cuánto tiempo puedo almacenar los registros de acceso?

Cuando los datos contenidos en los archivos o accedidos a través de las aplicaciones sean considerados de nivel alto de seguridad, no solamente es obligatorio registrar el acceso, sino que el art. 103.4 establece que “el período mínimo de conservación de los datos registrados será de dos años.”

ET-Seguridad almacena los registros de acceso por defecto durante 2 años, aunque es posibles ampliar el plazo.

¿De qué me sirven las capturas de pantalla?

Las capturas de pantalla son una herramienta gráfica de registro de la actividad realizada en el seno de la organización. La configuración de los disparadores permite definir aquéllos eventos que serán fotografiados (o capturados) cuando se produzcan, definiendo el tiempo entre capturas y el de almacenamiento de las imágenes.

¿Cómo puedo revisar la información registrada?

No solamente es necesario el registro de los accesos, sino que dicha información de registro debe ser accesible por parte de los responsables de su revisión y análisis. El art. 103.5 del RLOPD establece que “el responsable de seguridad se encargará de revisar al menos una vez al mes la información de control registrada y elaborará un informe de las revisiones realizadas y los problemas detectados.”

ET-Seguridad incorpora un visor de informe de accesos a aplicaciones, archivos y páginas web visitadas, archivos cifrados, capturas de pantalla y control horario, totalmente exportables para su revisión por parte del personal autorizado.

¿Dispongo de alguna herramienta o servicio de análisis?

Por supuesto, con el fin de facilitar al Responsable de Seguridad la tarea de análisis de la información y elaboración del informe de las revisiones y problemas detectados, exigido en el art. 103 del RLOPD, se ofrece el servicio de análisis gestionado de la actividad. Dicho análisis incluye la disposición de un informe con detalle del registro de la actividad y estadísticas de uso y acceso.

¿Por qué debo cifrar los datos?

Porqué resulta obligatorio garantizar el acceso indebido a la información durante su transporte o transmisión. El cifrado de datos es el proceso por el que una información legible se transforma mediante un algoritmo en información ilegible. Esta información ilegible se puede enviar a un destinatario con muchos menos riesgos de ser leída por terceras partes.

El propio desarrollo reglamentario de la Ley Orgánica 03/2018, de 5 de diciembre, de protección de datos personales y garantía de de los derechos digitales establece:

- 92.3 del RLOPD: En el traslado o envío de documentación “se adoptarán las medidas dirigidas a evitar la sustracción, pérdida o acceso indebido a la información durante su transporte.”

- 101.2 del RLOPD: La distribución de los soportes que contengan datos de carácter personal de nivel alto “se realizará cifrando dichos datos”.

- 104 del RLOPD: La transmisión de datos de carácter personal de nivel alto a través de redes públicas o redes inalámbricas de comunicaciones electrónicas “se realizará cifrando dichos datos”.

¿Cuándo deberán utilizar la herramienta de cifrado mis usuarios?

Siempre que deseen garantizar la integridad y confidencialidad de la información contenida en los equipos de trabajo, dispositivos portables o aquella documentación que vaya adjunta a un correo electrónico.

Para ello, el módulo de cifrado ET Encrypt ofrece distintas modalidades de uso:

- Cifrado/descifrado de carpetas: cifra/descifra el contenido de toda una carpeta.

- Cifrado/descifrado de archivo: cifra/descifra el contenido del archivo con opción de descifrado online (sin coste para el destinatario).

- Creación de carpeta segura: cifrado automático de los archivos contenidos en la carpeta segura de uso privado por el usuario.

Conversión de dispositivo portable (conectado por USB) a dispositivo seguro: la aplicación permite la creación de la carpeta segura en el dispositivo externo con cifrado automático de los archivos contenidos en la misma para el traslado seguro del dispositivo.